サイト内検索

Cocoonフォーラム

書き込みの前に以下の3点をご確認ください。

何を書き込んだら良いか分からない場合は、以下のテンプレートをコピペしてご利用ください。

不具合・カスタマイズ対象ページのURL:

相談内容:

不具合の発生手順:

解決のために試したこと:

※文字だけでは正しく伝わらない可能性があるため、スクショ画像の添付もお願いします。

※高速化設定をしている場合は無効にしてください。

環境情報:※↑こちらに「Cocoon設定 → テーマ情報」にある「環境情報」を貼り付けてください。

環境情報の取得方法はこちら。

→ https://wp-cocoon.com/theme-report/

高速化設定を無効にするにはこちら。

→ https://wp-cocoon.com/theme-trouble/

フォーラム利用ガイドリンク

- フォーラムガイドライン

- よくある質問と答え(FAQ)

- サポート対象外のケース

- 原因不明の不具合用トラブルシューティング

- トピックにHTMLを貼り付ける方法(推奨ツール:notepad.pw)

- 真っ白画面でのエラーメッセージの確認方法

- ブラウザ環境チェックツール

- Cocoonカスタマイズ依頼

フォーラム質問後、問題等が解決した場合は結果を書き込んでいただけると幸いです。同様の問題で調べている方には、結果が一番気になる部分となります。

Topic starter

2023-12-20 12:24

Cocoonフォーラムの皆様 いつもお世話になっております。

実は、現在、XMLRPC経由のブルートフォース攻撃を受けています。

解決策としてSiteGuardの設定でXMLRPCを無効にできますが、無効にした場合コクーンに何か影響があるでしょうか?

それから、XMLRPCを無効にするとXMLRPCを利用したアプリやプラグインが使えなくなると言われていますが、XMLRPCを利用したアプリやプラグインの具体的な名前は意外とネットに出ていません。

もし、XMLRPCを利用したアプリやプラグインというのが、どんなものなのか、どなたか共有していただけると、とても幸いです。

どうかよろしくお願いいたします。

2023-12-20 13:02

Tomisan さん

ご参考程度ですが、私はSiteGuardの設定で3年以上運用していますが、

特に不都合はありません。

xmlrpc.phpは、WordPressを構成するPHPのプログラムコードです。

XML-RPCをコントロールするためのプログラムが記載されており、xmlrpc.phpを利用することで、次に挙げるような処理を他のプログラムやサイト外から行えます。

- メールによる記事投稿

- 既存記事の編集

- 既存記事の削除

- ファイルアップロード

- コメントの編集

- ピンバック

など

通常、上記の処理はWordPressの管理画面からログインしなければ行えません。

しかし、xmlrpc.phpを利用することで、管理画面からログインせずともリモートで操作が行えるのです。

This post was modified 4か月前 2回 by Yamachan11

わいひら reacted

2023-12-20 13:09

同じく、ご参考です。

WordPressのxmlrpc.php徹底解説(無効化すべきセキュリティ上の理由とその方法)

https://kinsta.com/jp/blog/xmlrpc-php/

わいひら and Yamachan11 reacted

2023-12-20 13:29

Tomisan さん

そもそもですが、ブルートフォースアタックを受ける原因ですが、

管理者情報が簡単に覗ける様な状況になっていません?

firefoxで、あなたのドメインに続いて、以下の様に打ち込んでみてください。

もし、添付画像の様にIDの後のname(ここではマスキングしていますが)が見えたら

これも原因の一つです。

/?rest_route=/wp/v2/users

/wp-json/wp/v2/users

This post was modified 4か月前 by Yamachan11

わいひら reacted

Topic starter

2023-12-20 13:32

Yamachan11さん mk2さん

お返事ありがとうございます。

わたしは、ほぼ100%、管理画面に入ってから作業をします。

という事は

xmlrpc.phpは無効化しても大丈夫と言う事ですね?

2023-12-20 14:06

Tomisanさん

ご判断は、サイト管理者さんがなさるものかと思います。

私がリンクしたサイトの「xmlrpc.phpとは」の部分には、以下のようにあります。

ところが、REST APIがWordPress本体に実装されてからは、xmlrpc.phpファイルはこの通信に使われなくなりました。REST APIはWordPressのデスクトップアプリやモバイルアプリ、他のブログプラットフォーム、WordPress.com(Jetpackプラグイン用)、その他のシステムやサービスとの通信に使用されています。REST APIが対応するシステムの範囲は、xmlrpc.phpで可能だった範囲よりもはるかに広がり、より柔軟性があります。

すでにXML-RPCに代わり、REST APIが利用できるため、サイトに同梱のxmlrpc.phpは無効化されるべきです。

私は、WordPressでサイト開設時に、xmlrpc.phpについては、.htaccessでアクセスができないようにしましたが、これまで特に不都合はないんですよね。

ただ、環境はそれぞれで、保証はできないですね。

わいひら reacted

Topic starter

2023-12-20 14:34

mk2様 お返事ありがとうございます。

リンクしていただいたKINSTAの記事をしっかり読まさせていただきました。

https://kinsta.com/jp/blog/xmlrpc-php/

xmlrpc.phpはほぼ不要ということを理解しました。

mk2さんのサイトでxmlrpc.phpを無効にしても、何の不都合もないということを聞いて安心しました。

サーバーの会社ともブルートフォース攻撃の事でやり取りしていまして、そちらと話が付き次第、xmlrpc.phpを無効にしたいと思います。

xmlrpc.phpを無効に関して、当然ながら自己責任で行います。

貴重なアドバイス、ありがとうございました。

今後ともよろしくお願いいたします。

Tomi

mk2 reacted

2023-12-20 14:47

Tomisanさん

サーバー側が相談に乗ってくれるのはありがたいですね。

サイトのご無事をお祈り致します。

Topic starter

2023-12-20 15:17

mk2さん

はい、ありがたいです。

まだはっきりした指示はもらっていませんが、ブルートフォース攻撃の様子を確実中のようです。

あと、cPanelのWP Toolkitでxmlrpc.phpを有効・無効にできるようです。

Sitegardは、ピンバックかxmlrpc.phpか、どちらかを無効にするような設定で完全に両方をブロックできないようです。

ただ、KINSTAの記事に他にもxmlrpc.phpをブロックできるプラグインもあるようなので、最悪、それを使います。

「サイトのご無事をお祈り致します。」

ありがとうございます。早めに対処したいと思います。

どうもありがとうございました。

Topic starter

2023-12-20 15:19

Topic starter

2023-12-20 16:52

Yamachan11さん mk2さん

Sitegardで、ピンバックとxmlrpc.phpを無効にできました。

その結果、XMLRPC経由のブルートフォース攻撃が今のところ止まりました。

アドバイス、誠にありがとうございました。

今後ともよろしくお願いいたします。

Tomi

わいひら reacted

Topic starter

2024-01-11 11:18

Yamachan11さん

アドバイスありがとうございます。 最近、コクーンフォーラムに来てなかったので、お返事が遅れました。すいません。

XO Security というプラグインでできるんですね。教えていただきありがとうございます。

今後ともよろしくお願いいたします。

Tomi

わいひら reacted

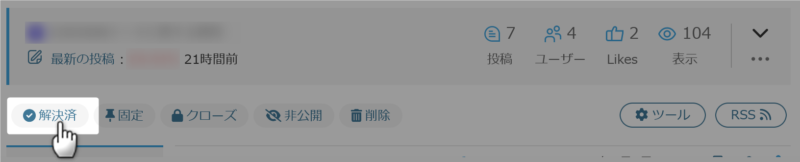

問題の解決に至った場合には、トピック冒頭の「解決済み」をクリックしていただけますと幸いです。

また、有用な回答があった場合は返信右下にある「いいね!」もご活用ください。回答者の励みになります。

(CC BY-ND 2.1)準じていれば(リンクを貼っていただければ)転載も自由です。カスタマイズ記事を書く際にコード等をコピペ利用していただいて構いません。

フォーラムの使い方がよくわからない場合は、テストトピックで自由にテストしていただいて構いません。

最近の書き込みはこちら。

詳細なカスタマイズ依頼をするならこちら。