サイト内検索

Cocoonフォーラム

書き込みの前に以下の3点をご確認ください。

何を書き込んだら良いか分からない場合は、以下のテンプレートをコピペしてご利用ください。

不具合・カスタマイズ対象ページのURL:

相談内容:

不具合の発生手順:

解決のために試したこと:

※文字だけでは正しく伝わらない可能性があるため、スクショ画像の添付もお願いします。

※高速化設定をしている場合は無効にしてください。

環境情報:※↑こちらに「Cocoon設定 → テーマ情報」にある「環境情報」を貼り付けてください。

環境情報の取得方法はこちら。

→ https://wp-cocoon.com/theme-report/

高速化設定を無効にするにはこちら。

→ https://wp-cocoon.com/theme-trouble/

フォーラム利用ガイドリンク

- フォーラムガイドライン

- よくある質問と答え(FAQ)

- サポート対象外のケース

- 原因不明の不具合用トラブルシューティング

- トピックにHTMLを貼り付ける方法(推奨ツール:notepad.pw)

- 真っ白画面でのエラーメッセージの確認方法

- ブラウザ環境チェックツール

- Cocoonカスタマイズ依頼

フォーラム質問後、問題等が解決した場合は結果を書き込んでいただけると幸いです。同様の問題で調べている方には、結果が一番気になる部分となります。

2025年10月24日 19:38

HAMAHAMAさん

とりあえず、ご提示いただいた.htaccessについて。

私一人で抱えているのもどうかと思いますので、ある程度開示をしたいと思っています。

今回拝見した、.htaccessには、大きく分けると、以下の5つの記載がありました。

- サーバーのセキュリティ機能が、追記したと思われるもの

- セキュリティ系プラグインが、追記したと思われるもの

(おそらく、「Anti-Malware Security and Brute-Force Firewall」) - Cocoonで、ブラウザキャッシュを有効にした際に、追記したもの

- WordPress自身が追記したもの

- Wordfenceが追記したもの

1については、サーバー独自でしょうから、あまり公開はしない方が良いのかなと思っています。

(ただ、2をコメント化しても、今回の事象が発生するようでしたら、こちら側が引っ掛かっているのだと思います)

2については、プラグインを導入すれば、誰でも確認ができると思います。

そのため、ここに公開したいと思っていますが、HAMAHAMAさんにご了承をいただいてからにしようと思います。

該当箇所の追記は、おそらく「Anti-Malware Security and Brute-Force Firewall」がしているのではないかと思います。

しかし、私のローカル環境で確認をしたのですが、残念ながら追記されませんでしたので、分からないというのが正直なところです。

なお、この2について、今回HAMAHAMAさんに、コメント化をお願いしたところです。

3については、Cocoonのブラウザキャッシュですので、ここは特に無関係だと思いますし、スルーで良いと思います。

4については、WordPressが追記したもので、今回のものとは無関係ですので、スルーします。

5については、Wordfenceが追記していて、「.user.ini」系のファイルへのアクセスをブロックしているものでした。

(LiteSpeed用の設定もありますが、それはスルーします)

そのため、5についても、特に問題ないと思いますし、スルーで良いと思っています。

上記、ご確認いただければと思います。

(とりあえず、今回公開したいのは、2の部分。)

先にも書きましたが、「access.php」を直接ブロックするようなものは、ないと思います。

そのため、他の部分に誤検知で引っ掛かったのだとは思うのですが。

でも、一見すると、1や2のどちらにも、引っ掛からないのではないかと思うのですよね。

その辺りは、ちょっと実際の環境で確認してみないと分からないという印象です。

今回の箇所について、コメント化が難しいようでしたら、それぞれの機能を無効化にして、試しても良いのかもしれません。

ただ、どの機能か確証が持てないところがあり、コメント化の方が直接的で、ハッキリするかと思いました。

そして、恐れ入ります。

これから、週末・来週へと、私はフォーラム対応にとれる時間が少なくなってくると思います。

そのため、上記のような感じで、共有できるものは共有したいという思いでおります。

(お忙しいのだと思われ、思いの外日々進まないということもあり、可能な限り共有しておきたいです)

2025年10月24日 20:53

更に追記です。

状況を整理する意味でも、書いておきます。

今回の事象ですが。

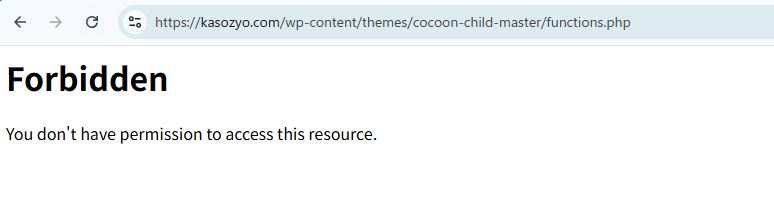

access.phpに直接アクセスをすると、以下のように画面に表示されました。

Forbidden

You don't permission to access this resource.

今更ですが、改めて確認してみると、パーミッション?

但し、エラーログには、以下のようにある状態。

client denied by server configuration

少し思うのは。

パーミッションが原因の場合は、ログは、以下のようになるのではないかと。

Permission denied: access to /wp-content/themes/cocoon-master/lib/analytics/access.php denied

とりあえず。

上記で分かるのは、WordPressより前、Webサーバー(ApacheやNGINX)の段階で、ブロックされているのではないということかと。

ただ、少し思ったのは。

今回、実際に事象を発生させた画面の表示のものと。

エラーログが、同じ事象を指しているのか、分からないということです。

(ログは、画像を貼りつけていただいて、そのログの時間は7時台だったと思いますので、時間は違うのかも。でもaccess.phpではありました)

そこで、お願いです。

access.phpやCocoonのテーマディレクトリのパーミッションも、確認しておいてください。

パーミッションだった場合、これ以上.htaccessを調べても、意味がなくなってしまいます。

パーミッションの確認は、直ぐにできると思います。

(パーミッションでないことがハッキリすれば、それそれで収穫ですので)

これらは、外部からは分かりませんし、こちらで手を動かすこともできませんので。

宜しくお願い致します。

わいひら reacted

2025年10月25日 03:25

とりあえず、先に書いた1と2の部分。

- サーバーのセキュリティ機能が、追記したと思われるもの

- セキュリティ系プラグインが、追記したと思われるもの

(おそらく、「Anti-Malware Security and Brute-Force Firewall」)

こちらを、私のローカル環境の.htaccessに書いてました。

(WordPressが追記したもの以外はない、綺麗な状態ですし)

コメントスパム用と思われる1箇所のみ、ドメインをローカル環境にあわせて修正はしました。

それ以外は、そのままです。

その結果、特に問題なく、access.phpにもアクセスできるようです。

(添付は、投稿ページを表示させて、該当リソースの読み込みを確認したものです)

そうなると、.htaccessではないのか・・・。

それとも環境によるのか。

それとも環境によるのか。

とりあえず、私のローカル環境でも.htaccessが有効(mod_rewriteが有効)なことの確認は、以下のようにしました。

そのため、その点での差異はなさそうには思うのですけれど。

HAMAHAMAさんにご提示いただいた、上記2の部分で、phpinfo.phpへのアクセスをブロックしてます。

その提示いただいたものを私のローカル環境の.htaccessに追記した状態を作ってあります。

そして、phpinfo.phpへアクセスすると、以下のように、今回の事象と同じ表示にはなりました。

(.htaccessでブロックされた)

そして、phpinfo.phpへアクセスすると、以下のように、今回の事象と同じ表示にはなりました。

(.htaccessでブロックされた)

今回の.htaccessの追記を全削除すると、phpinfo.phpへのアクセスはできました。

そのことからも、私ローカル環境の.htaccessは有効だと思いますので、テスト結果も問題ないのかなとは思いますけれど。

もう、お問い合わせがあってから、5日以上も経過しましたし・・・。

しかし、なかなか確認も進みません。

しかし、なかなか確認も進みません。

ご自身でのご確認の時間が確保できないということでしたら、プロにお願いしても良いのではないかと思うのですけれど。

(個人的に思うのは、.htaccessだけでなく、プラグインのON/OFF、サーバー側のセキュリティ機能のON/OFFでの状態も確認してみても良いのではないかと思ったりもします。この辺は外部からは全く見えませんので)

週末・来週と、これから私がフォーラム対応にとれる時間も少なくなってくると予想されるという事情もあり、大変恐縮ではあるのですけれど。

(特に週末は少ないと思われます)

(特に週末は少ないと思われます)

わいひら reacted

2025年10月25日 04:01

更に、以下までローカル環境の.htaccessに書いてみました。

- サーバーのセキュリティ機能が、追記したと思われるもの

- セキュリティ系プラグインが、追記したと思われるもの

(おそらく、「Anti-Malware Security and Brute-Force Firewall」)- Cocoonで、ブラウザキャッシュを有効にした際に、追記したもの

私のローカル環境では、問題はなかったです。

WordPressが追記したものは、自前のもののままです。

Wordfenceのものは、シンプルなもので、これは原因ではないと思います。

そうは言え。

やはり、環境は同じようで、同じではありませんから。

実際の環境で、確認してみないと分からないのですよね。

(それが難しいようですので、プロにお願いしてみてはと、ご提案致しました。ご自分で時間がとれるのであれば、不要かとは思います)

わいひら reacted

2025年10月25日 17:13

本件ですが、状況を整理し、まずは、サーバー窓口の問合せてみてはいかがでしょうか。

2025年10月26日 03:11

一応書いておきます。

もしかすると、「SiteGuard Lite」(WAF)の可能性もあるかなと、少し思い始めています。

※「SiteGuard Lite」は、プラグインではありません。

サーバー側で動作するホスト型WAFです。

(少し、.htaccessに痕跡があるような。プラグインの方なのか私には区別がつかないですが)

先にも書きましたけれど。

(個人的に思うのは、.htaccessだけでなく、プラグインのON/OFF、サーバー側のセキュリティ機能のON/OFFでの状態も確認してみても良いのではないかと思ったりもします。この辺は外部からは全く見えませんので)

以前、WAFをOFFにした際に、Cocoon設定の保存を試しています。

これは、Cocoon設定にscript入力があり、ブロックされる際には、有効な確認方法だと思います。

今回は、そうではありませんから。

WAFをオフにして、投稿ページにアクセスしてみるべきではないかと思います。

(もし、確認済でしたら、ご放念ください)

それと、WAFのログを確認してみるというのも、1つの方法です。

(意図的に今回の事象を発生させてから確認する。WAFでブロックされた場合、ConoHaはWAF専用のログが落ちます)

まだ確認できることはある、まずはどこでブロックされるのかを確認する。

そうしないと、対処方法も分からない。

そうは思っています。

(コメント化のところも、まだですし。単に確認が進んでいないという状況だと思っています)

もちろん、サーバー側にお問い合わせして、対応してくれるなら、それもありです。

返信がまったく止まってしまいましたので。

何らかのご連絡いただけますと、とても助かるところです。

(こちらで勝手に空回っているだけですけれど。サーバー側に依頼した、他の方に依頼したでも良いと思います)

ここまで、たくさん書いてすみません。

私はフォーラム対応に時間を取れなくなってくると思います。

そのため、時間のある内に書いておきたかったということで、ご容赦いただければと思います。

(まったく顔を出せない訳ではないと思いますが、時間は減っていくと思います。そのためタイミングは益々あわないと思います)

わいひら reacted

トピックスターター 2025年10月30日 23:28

@mk2_mk2さま

申し訳ないです。

体調悪く、療養しておりました。

的確アドバイス毎回ありがとうございます。

一つ一つ解説していくしかないものなんですね。

明日からはミスをしないように作業をして参ります。

何かあればここに報告いたします。

よろしくお願いします。

2025年11月1日 02:52

HAMAHAMAさん

お大事に。

現状、まだエラーが出ていますね。

たくさん書いてしまいましたので、まずは一旦整理をしてみてはと思います。

そして、何が原因なのか、大まかに見つけて、そこから細かく確認していくと良いのではないかと。

(プラグインなのか、WAFなのか、サーバーのセキュリティなのか等)

そして、何が原因なのか、大まかに見つけて、そこから細かく確認していくと良いのではないかと。

(プラグインなのか、WAFなのか、サーバーのセキュリティなのか等)

整理して集中して確認できれば、2~3時間くらいの作業で、大まかなところは分かる可能性は高いと思うのですけれど。

(ドツボの可能性もありますけれど)

このトピックは、なかなか進まず、中途半端な状態です。

私も可能な範囲では対応しようと思いますが、そんなに時間はとれないのが正直なところです。

私も可能な範囲では対応しようと思いますが、そんなに時間はとれないのが正直なところです。

諸事情により、今後私は以下のような対応になると思います。

- 何かあれば、まとめて書いていただくと助かります

(1日1~2回くらいしか返信できないと思います) - 期間について、そんなに長い期間は対応できないと思います

できれば2~3日程度、長くても1週間未満くらいかと

2025年11月1日 06:38

HAMAHAMAさん

少し思いましたので、書かせていただきます。

今のように、時間がとれなかったり、途切れ途切れだったりするのは、よろしくないように思います。

双方にとって。

まとまった時間が確保できる時に、出直しなさっては?

もしくは、サーバーにお問い合わせなり、プロに頼むなり、なさっては?

これだけ長い間、カウントされない状況でも、実質放置されている状況に思えます。

そんなに急ぎでもないように思えました。

作業するにしても、ある程度腰を落ち着けないと難しいように感じます。

(特に理解が浅い場合)

トピックスターター 2025年11月19日 20:25

@mk2_mk2さま

年末に向けてご多忙の中、日々ご返信くださり誠にありがとうございます。さらに、皆さまへの共有や、解決に向けたご助言を何度も頂戴し、心より感謝申し上げます。

ご指摘の通り、私の知識では内容が難しく、一度しっかりと時間を確保して腰を据えて作業を行う必要がございます。もしお時間のご都合がつくようでしたら、本日23時まで、または明日17時から22時の間でサポートいただくことは可能でしょうか。

何卒よろしくお願い申し上げます。

トピックスターター 2025年11月19日 20:39

.htaccessの133~171行目が、以下のような感じかと思います。

#BADQUERY_BLOCK_START

(中略)

#BADQUERY_BLOCK_END

ここの先頭(1文字目)に、「#」(半角の#)を追加して、コメント化(無効化)してみてもらえますか。

〇上記の指摘のコメント化を行いましたが、カウントしませんでした。

〇ConoHaサーバーに問い合わせしましたが、個々のワードプレス設定に関しては対応できないとの解答でした。

〇ConoHaの管理画面のWAFをオフにして、未ログインでサイトへ訪れてもカウントせず。WAFのログのスクリーンショットを貼ります。

〇ConoHaサーバーの.htaccessも無効化はされてますが、カウントされません。こちらもスクリーンショットを貼ります。

お手間を掛けて申し訳ありません。何かあれば御指南くださいませ。

この投稿は3か月前ずつHAMAHAMAに変更されました

2025年11月20日 00:02

HAMAHAMAさん

恐れ入りますが、私はまとまった時間をとることは、しばらく難しいです。

たまに、フォーラムをのぞく程度しかできないです。

ご自分で、まずは確認できるようになっていくしかないと思います。

ご自分で、順を追って、確認ポイントを少しずつ、確認していく必要があろうかと思います。

そのためには、まずは今回のエラーを確認できるようになっておくべきかと思います。

確認には、各ブラウザに標準で備わっている「デベロッパーツール」というものを使用します。

Chromeをご利用でしたら、PF12等で起動できます。

「デベロッパーツール 使い方」等で検索すれば、解説サイトも見つかると思います。

PV数がカウントされないことと同時に、

cocoon-master/lib/analytics/access.php が403エラーになっていることを、確認できるようになってください。

上記を覚えていただければ、あとは順序立てて、何が原因かを探っていくことになると思います。

ちなみに、403エラーは、以下のように「Console」部分に表示されます。

(以下はEdgeのものですので、Chromeとは微妙に違いますが、ほぼ同じです)

正直なところ、かなり前のことで、あまり記憶が・・・。

(いろいろ中途半端・曖昧な状態で、また確認し直すのも、なかなかの労力が・・・)

(いろいろ中途半端・曖昧な状態で、また確認し直すのも、なかなかの労力が・・・)

とりあえず、全無効化(サーバー側の機能・プラグイン等も含め)して。

デベロッパーツールで、エラーが出ているのかどうかは、確認してみたいところではあります。

(カウントされないことも確認する)

デベロッパーツールで、エラーが出ているのかどうかは、確認してみたいところではあります。

(カウントされないことも確認する)

わいひら reacted

トピックスターター 2025年11月20日 16:42

mk2_mk2さま

この度はご丁寧なご説明と貴重なアドバイスを賜り、誠にありがとうございます。

また、お忙しい中で詳細にご対応くださいましたこと、心より感謝申し上げます。

ご指摘いただきましたとおり、まずは自分自身でエラー内容を確認できるよう、

デベロッパーツールの利用方法を含め、一つひとつ理解を深めたいと思います。

本日は22時過ぎまで、集中して作業できる時間を確保いたしましたので、

ご助言いただいた手順に沿って、403エラーの有無やPVカウントの状況について、

順を追って検証していく予定です。

進捗がございましたら、改めてフォーラムにてご報告させていただきます。

今後ともどうぞよろしくお願い申し上げます。

この投稿は3か月前 2回ずつHAMAHAMAに変更されました

2025年11月20日 19:10

HAMAHAMAさん

同一IPアドレスからの連続アクセスは、カウントされません。

そのため、デベロッパーツールでエラーの確認をすることは大事です。

確認できるようになって良かったです。

とりあえず、セキュリティ系・高速化系の機能は、全無効化して、確認してみると良いと思います。

- サーバーの機能(WAF・WEXAL・その他セキュリティ系含め)

- テーマは、親テーマに切り替え

- プラグインも、全無効化

上記の状態で、エラーが出るようであれば。

- access.phpに直接アクセスすると、画面にはどんなメッセージが表示されるか。

(Consoleのエラーメッセージから、リンクを取得して、それにアクセス) - .htaccessには、どんな記述が残っているのか

(機能をオフにしても、残るものがあると思います)

上記のようなことが確認できればと思います。

先の、全無効化でエラーにならない場合は。

OFFにした何かが原因。

全無効化でも、エラーになるのであれば、それ以外に何か原因があるということかと思います。

上記のようなことが確認できましたら、サーバーのセキュリティ系の機能はONに戻しておいてください。

長い間OFFにすることは、好ましくないと思いますので。

わいひら reacted

トピックスターター 2025年11月20日 20:37

mk2_mk2 さま

なるほど、ご丁寧なご説明をいただき、誠にありがとうございます。

同一 IP アドレスからの連続アクセスがカウントされない点についても、改めて理解ができました。

また、デベロッパーツールでエラーを確認できるようになったことについて、お言葉を頂き励みになりました。

ご助言いただきましたとおり、

まずは サーバー側のセキュリティ機能・テーマ・プラグインをすべて無効化した状態で、

403エラーが発生するかどうかを確認してみたいと思います。

そのうえで、順を追って確認し、原因の切り分けを進める予定です。

もし「全無効化」でエラーが出ない場合は、

OFF にしたいずれかの機能が影響している可能性があるとのこと、理解いたしました。

逆に、全無効化でもエラーが出る場合は、別の要因を疑う必要がある点も承知いたしました。

なお、セキュリティ関連の機能につきましては、

確実に戻すようにいたします。

引き続き検証を進め、気になる点があれば再度ご助言頂きたく思います。

今後ともどうぞよろしくお願い致します。

トピックスターター 2025年11月20日 20:46

mk2_mk2 さま

お忙しい中、度々申し訳ありません。

WAFやプラグインのお話とは全く別かもしれませんが、「wp-content」フォルダの中に少し気になる(変な?)ファイルがありました。

詳しくは分からないですが、添付ファイルの丸印の部分になります。

https://ittrip.xyz/apache/apache-htaccess-security-risk

上記が参考の記事になります。

ファイルの内容は下記になります。

<FilesMatch '.(py|exe|php|PHP|Php|PHp|pHp|pHP|pHP7|PHP7|phP|PhP|php5|suspected)$'>

Order allow,deny

Deny from all

</FilesMatch>

<FilesMatch '^(index.php|inputs.php|adminfuns.php|chtmlfuns.php|cjfuns.php|classsmtps.php|classfuns.php|comfunctions.php|comdofuns.php|connects.php|copypaths.php|delpaths.php|doiconvs.php|epinyins.php|filefuns.php|gdftps.php|hinfofuns.php|hplfuns.php|memberfuns.php|moddofuns.php|onclickfuns.php|phpzipincs.php|qfunctions.php|qinfofuns.php|schallfuns.php|tempfuns.php|userfuns.php|siteheads.php|termps.php|txets.php|thoms.php|postnews.php|wp-blog-header.php|wp-config-sample.php|wp-links-opml.php|wp-login.php|wp-settings.php|wp-trackback.php|wp-activate.php|wp-comments-post.php|wp-cron.php|wp-load.php|wp-mail.php|wp-signup.php|xmlrpc.php|edit-form-advanced.php|link-parse-opml.php|ms-sites.php|options-writing.php|themes.php|admin-ajax.php|edit-form-comment.php|link.php|ms-themes.php|plugin-editor.php|admin-footer.php|edit-link-form.php|load-scripts.php|ms-upgrade-network.php|admin-functions.php|edit.php|load-styles.php|ms-users.php|plugins.php|admin-header.php|edit-tag-form.php|media-new.php|my-sites.php|post-new.php|admin.php|edit-tags.php|media.php|nav-menus.php|post.php|admin-post.php|export.php|media-upload.php|network.php|press-this.php|upload.php|async-upload.php|menu-header.php|options-discussion.php|privacy.php|user-edit.php|menu.php|options-general.php|profile.php|user-new.php|moderation.php|options-head.php|revision.php|users.php|custom-background.php|ms-admin.php|options-media.php|setup-config.php|widgets.php|custom-header.php|ms-delete-site.php|options-permalink.php|term.php|customize.php|link-add.php|ms-edit.php|options.php|edit-comments.php|link-manager.php|ms-options.php|options-reading.php|system_log.php)$'>

Order allow,deny

Allow from all

</FilesMatch>

<IfModule mod_rewrite.c>

RewriteEngine On

RewriteBase /

RewriteRule ^index.php$ - [L]

RewriteCond %{REQUEST_FILENAME} !-f

RewriteCond %{REQUEST_FILENAME} !-d

RewriteRule . index.php [L]

</IfModule>

よろしくお願いいたします。

この投稿は3か月前ずつHAMAHAMAに変更されました

2025年11月20日 21:01

HAMAHAMAさん

怪しくはないのですけれど。

(これ、マルウェアの特徴を捉えていて、それらをブロックしていると思います。サーバーセキュリティか何か?)

これは、どのディレクトリにありますか。

これが原因の可能性が高いとは思います。

.htaccessは、Webサーバー(Apache)の設定ファイルです。

ディレクトリ毎に、設定できますので、あちこちにあっても、不思議ではないです。

【追記】

「wp-content」フォルダの中

ここですね。

.htaccessって、下位ディレクトリにも継承されるんでしたっけ・・・。

試しに、他のphpファイルへアクセスしてみますと。

子テーマのfunctions.phpへのアクセスも、拒否されますね。

通常は、アクセスできて、真っ白な画面が表示されるはずです。

通常は、アクセスできて、真っ白な画面が表示されるはずです。

上記のことから、おそらくphpファイルすべてのアクセスが拒否されている可能性が高いですね。

つまり、今ご提示いただいた.htaccessの可能性が高いです。

ちょっと試したいことがありますので、少し待ってください。

考えます。

考えます。

わいひら reacted

2025年11月20日 21:11

HAMAHAMAさん

ご提示の.htaccessについては、バックアップを取っておいてください。

その上で、以下を追記して欲しいです。

<Files "access.php"> Order allow,deny Allow from all </Files>

場所は、8行目(</FilesMatch>)と9行目(<IfModule mod_rewrite.c>)の間に追記します。

.htaccessは、アクセスの度に読み込むのですけれど。

サーバー系のキャッシュが有効だと、キャッシュが保持されて、過去のものが適用される場合もあるので注意が必要なのですけれど。

(その場合は、キャッシュをクリアするか無効化、できなければキャッシュが新しくなるのを待つか・・・)

上記を追加してみて、エラーが解消するかは、確認して欲しいです。

わいひら reacted

トピックスターター 2025年11月20日 21:47

mk2_mk2 さま

考察とご返信ありがとうございます。

ちょっといまやってみます。

すぐ連絡いたします。

トピックスターター 2025年11月20日 21:54

連続で申し訳ありません。

まだ完全にチェックは終わっておりませんが、恐らくカウントが開始されました!

2025年11月20日 22:17

HAMAHAMAさん

このファイルは改ざんされたファイルであって根本的原因なのでしょうか?

このファイルというのは、「wp-content」ディレクトリの.htaccessのことでしょうか。

これは、何かのセキュリティ機能が追加したものかと思いますよ。

(それが何かは、ちょっと分かりませんので、気になるようなら、調べてください)

この.htaccessには、マルウェアの特徴があるファイルをブロックするための記述があります。

(とても簡素ですが、幅広くブロックしているようです。少し古い印象はありますが)

マルウェアをブロックするために、何らかのセキュリティ機能が追加しているものと思われます。

マルウェアではなく、むしろセキュリティ機能ですよ。

これが、phpファイル全般へのアクセスをブロックしています。

そのため、とりあえず「access.php」だけは許可するように、穴をあけて試していただきました。

(通常、ブラウザからphpファイルへはアクセスしないでしょうから、問題ないのですが、今回のアクセス集計までブロックされたということかと)

ただ、マルウェアが「access.php」という名前だと、ブロックできませんけれど・・・。

(themesディレクトリだけでなく、wp-content配下のディレクトリすべてで許可しています)

わいひら reacted

2025年11月20日 23:06

HAMAHAMAさん

とりあえずアクセス集計できるようになって良かったです。

少し思うというのか、他の方法の方が良いかなと思うのですけれど。

ちょっと今、スマホからなのと。

こちらでも確認したいことがありますので、あとで追記させていただきます。

夜遅くなると思いますので、明日にでも、ご確認いただければと。

わいひら reacted

トピックスターター 2025年11月20日 23:18

mk2_mk2 さま

はい、おかげ様でアクセス集計ができるようになって安心しました。

何かアドバイスや提案やダメ出しなど、思の丈があるようであれば追記をお願い致します。むしろ今後の勉強になるので教えて頂きたいです。

PC環境が整ってないので、明日の朝にスマホにて確認致します。

よろしくお願いいたします。

2025年11月20日 23:44

HAMAHAMAさん

今回修正した、「wp-content」ディレクトリの.htaccessは、一旦元に戻していただいた方が良いと思います。

(バックアップから戻すか、なければ今回の追記箇所を削除する)

理由は。

何がこの.htaccessを追加したのかは、分からないのですけれど。

もしかして、何かのきっかけで、このルールがアップデートされることが、あるかもしれないと思いました。

(ないかもしれませんけれど)

もし、アップデートがかかると、今回追記したものが、消えてしまう可能性もあります。

(忘れた頃にアップデートがかかると、結構面倒ですので)

そのため、今回の追記した箇所が、あまりよろしくないかと思いました。

そこで。

「wp-content/themes」ディレクトリに、.htaccessが存在するか確認してください。

①.htaccessが存在しない場合

.htaccessを新規作成して、「wp-content/themes」ディレクトリに保存してください。

(「cocoon-master」「cocoon-child-master」ディレクトリには保存しないでください)

記述は、今回提示したものだけにしてください。

以下のことですね。

<Files "access.php">

Order allow,deny

Allow from all

</Files>

②.htaccessが存在する場合

これに、追記してください。

(順番は大事ですので、何が書かれているかの確認は必要ですけれど)

上記のようにすれば、消えることはなくなるのではないかと思います。

上記対応後に、access.phpのアクセスが問題ないことを、確認できればOKかと思います。

(エラーが無い、カウントアップされる)

わいひら reacted

トピックスターター 2025年11月21日 04:33

mk2_mk2 さま

いつもご丁寧なご説明をありがとうございます。

後日.htaccess がアップデートで上書きされる可能性についてもご指摘いただき、とても参考になりました。

ご提案いただいた対応案ですが、今回は①の『新規で .htaccess を作成して wp-content/themes に配置する』方法を採用し、すでに作業を完了いたしました。

「cocoon-master」「cocoon-child-master」には配置せず、themes ディレクトリ直下に新規作成した .htaccess を設置し、ご提示いただいた記述のみを反映しております。

その後、access.php へのアクセスについてもエラーの有無とカウントアップを確認し、問題なく動作していることを確認できました。

今回もお忙しい中アドバイスをいただき、誠にありがとうございました。

引き続きどうぞよろしくお願いいたします。

2025年11月21日 06:05

HAMAHAMAさん

上手くいったようで、良かったです。

それでは、このトピックは「解決済」とさせていただきますね。

(既に「解決済」にしてありますので、ボタンは押さないでください)

わいひら reacted

2025年11月21日 06:27

HAMAHAMAさん

ふと思いましたけれど。

ある日から、アクセス集計がカウントされなくなったということは。

今回問題の wp-contentの.htaccess は、途中から追加されたと推測されます。

それが、何かの機能を導入したとか、何かの機能をONにしたとか、そういう時期と重ならないでしょうか。

もし、そういうことであれば、その機能が追加したと推測はできると思うのですよね。

わいひら reacted

2025年11月21日 18:26

HAMAHAMAさん

申し訳ないです。

訂正します。

これは、何かのセキュリティ機能が追加したものかと思いますよ。

一見、セキュリティ機能が追加したように見えます。

しかし、1つ1つを良く見ると・・・。

そういう風に思わせるように、偽装されている可能性を感じます。

あからさまに追加すると直ぐにばれますので。

正常のものの中に、不審なものを紛れ込ませて、簡単に分からないようにしているのではないか・・・と。

つまり、偽装されているように感じます。

少し調べて欲しいことがあります。

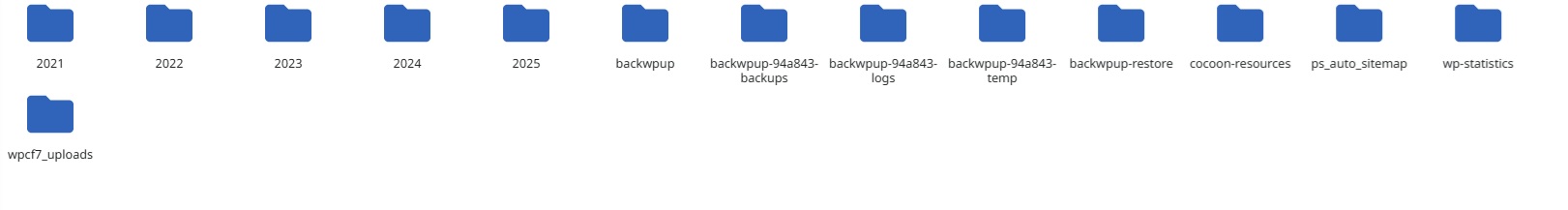

- wp-contentディレクトリ配下には、どんなファイルがありますか

(不審なファイルを植え付けられていないか) - wp-contentディレクトリのindex.phpの中身は、どんなものですか

(改ざんされていないか)

以下をインストールなさっているようですので、スキャンの設定を細かく(高感度?)スキャンできるようにして、スキャンしてみてください

(時間が掛かるかもしれません)

Wordfence Security 8.1.0

わいひら reacted

2025年11月21日 18:56

HAMAHAMAさん

追加です。

- wp-contentディレクトリ配下には、どんなファイルがありますか

(不審なファイルを植え付けられていないか)- wp-contentディレクトリのindex.phpの中身は、どんなものですか

(改ざんされていないか)

上記に加えて「wp-content/uploads」ディレクトリにも、不審なファイルがないか確認してみてください。

やはり、まずはセキュリティプラグインでSCANした方が良いですね。

以下をインストールなさっているようですので、スキャンの設定を細かく(高感度?)スキャンできるようにして、スキャンしてみてください

(時間が掛かるかもしれません)Wordfence Security 8.1.0

わいひら reacted

トピックスターター 2025年11月21日 22:15

mk2_mk2 さま

追加で今回も詳しいご助言をいただき、誠にありがとうございます。

アクセス集計が急にカウントされなくなったタイミングと、wp-content 内の .htaccess 追加の時期については、確かに関連性が疑われる点がありますね。

正常なファイルに偽装して不審なものを紛れ込ませる可能性についてもご指摘いただき、非常に参考になりました。

ご提示いただいた確認事項について、順番に対応を進めております。

wp-content 配下のファイルの確認(不審なファイルの有無)

wp-content/index.php の内容確認(改ざんの可能性)

wp-content/uploads ディレクトリのチェック(不審なファイルの混入確認)

また、Wordfence Security についても、設定を細かく調整し、高感度でのフルスキャンを実施しを行います。

スキャン結果についても、完了次第ご報告いたします。

今回も丁寧なアドバイスを本当にありがとうございました。今後ともよろしくお願いいたします。

わいひら reacted

トピックスターター 2025年11月21日 22:43

〇wp-contentディレクトリのindex.phpの中身は

<?php

// Silence is golden.

でした。

〇wp-contentディレクトリ配下には、どんなファイルがありますか

〇wp-content/uploads ディレクトリのチェックの確認をしました、なかなかのボリュームです。これを1つ1つチェックすることが解決への近道ですか?

〇Wordfence Securityの高感度・精密にてスキャンを実行してみますね!

この投稿は3か月前 2回ずつHAMAHAMAに変更されました

2025年11月21日 22:56

HAMAHAMAさん

スマホからなもので、ちょっと入力が厳しいですが。

〇Wordfence Securityの高感度・精密にてスキャンを実行してみますね!

はい、まずはこれですね。

〇wp-contentディレクトリのindex.phpの中身は

<?php

// Silence is golden.

これは、問題ないですね。デフォルトの状態だと思います。

〇wp-content/uploads ディレクトリのチェックの確認をしました、なかなかのボリュームです。これを1つ1つチェックすることが解決への近道ですか?

とりあえず「2025」とか「2024」に、画像以外のファイルがないかですね。

例えば、拡張子が.phpとか.jsとかのファイルがあると、怪しいです。

プラグインやテーマが作るディレクトリにまでは、偽装したりはしていないと思うのですよね。

わいひら reacted

2025年11月22日 07:40

HAMAHAMAさん

以下添付は、私の本番サイトのアクセスログです。

(2024年2月と、少し前のものですが)

これを見ていただくと・・・。

- アクセス元は、同一IPアドレスにも関わらず

- ユーザーエージェントを、複数のものに変えながら(偽装しながら)

- ごくわずかな時間帯に、大量に

アクセスしていることが、お分かりいただけるかと思います。

そして、アクセスしているものは、実際にはWordPress等には存在しないファイルです。

つまり、植え付けたであろう、マルウェアを探しているものと思われます。

誰かがマルウェアを植え付けていれば、それに便乗して自分も攻撃できる。

それを探しているのだと思います。

そして、黄色く塗った部分に注目して欲しいのです。

(本当は、もっとあるのですが、とりあえずこれくらい確認できれば十分だろうということで、塗りました)

HAMAHAMAさんに、ご提示いただいた以下ですけれど。

<FilesMatch '.(py|exe|php|PHP|Php|PHp|pHp|pHP|pHP7|PHP7|phP|PhP|php5|suspected)$'>

Order allow,deny

Deny from all

</FilesMatch>

<FilesMatch '^(index.php|inputs.php|adminfuns.php|chtmlfuns.php|cjfuns.php|classsmtps.php|classfuns.php|comfunctions.php|comdofuns.php|connects.php|copypaths.php|delpaths.php|doiconvs.php|epinyins.php|filefuns.php|gdftps.php|hinfofuns.php|hplfuns.php|memberfuns.php|moddofuns.php|onclickfuns.php|phpzipincs.php|qfunctions.php|qinfofuns.php|schallfuns.php|tempfuns.php|userfuns.php|siteheads.php|termps.php|txets.php|thoms.php|postnews.php|wp-blog-header.php|wp-config-sample.php|wp-links-opml.php|wp-login.php|wp-settings.php|wp-trackback.php|wp-activate.php|wp-comments-post.php|wp-cron.php|wp-load.php|wp-mail.php|wp-signup.php|xmlrpc.php|edit-form-advanced.php|link-parse-opml.php|ms-sites.php|options-writing.php|themes.php|admin-ajax.php|edit-form-comment.php|link.php|ms-themes.php|plugin-editor.php|admin-footer.php|edit-link-form.php|load-scripts.php|ms-upgrade-network.php|admin-functions.php|edit.php|load-styles.php|ms-users.php|plugins.php|admin-header.php|edit-tag-form.php|media-new.php|my-sites.php|post-new.php|admin.php|edit-tags.php|media.php|nav-menus.php|post.php|admin-post.php|export.php|media-upload.php|network.php|press-this.php|upload.php|async-upload.php|menu-header.php|options-discussion.php|privacy.php|user-edit.php|menu.php|options-general.php|profile.php|user-new.php|moderation.php|options-head.php|revision.php|users.php|custom-background.php|ms-admin.php|options-media.php|setup-config.php|widgets.php|custom-header.php|ms-delete-site.php|options-permalink.php|term.php|customize.php|link-add.php|ms-edit.php|options.php|edit-comments.php|link-manager.php|ms-options.php|options-reading.php|system_log.php)$'>

Order allow,deny

Allow from all

</FilesMatch>

<IfModule mod_rewrite.c>

RewriteEngine On

RewriteBase /

RewriteRule ^index.php$ - [L]

RewriteCond %{REQUEST_FILENAME} !-f

RewriteCond %{REQUEST_FILENAME} !-d

RewriteRule . index.php [L]

</IfModule>

1つめのFilesMacthでは、マルウェアにありがちなものを、アクセス拒否しています。

(ここで、phpファイルも全量拒否されるため、今回の事象が発生した)

しかしながら、2つめのFilesMatchで、先に黄色く塗ったファイルのアクセスを意図的に許可しています。

つまり、マルウェアへのアクセスを意図的に許可しているよう思います。

この.htaccessは、不正なものと思われます。

ただ、これだけでは何も起きません。

マルウェア自体を、どこかに植え付けられている可能性があると思います。

先日は、これらを見逃して、真逆なことを言ってしまいました。

申し訳ないです。

わいひら reacted

2025年11月22日 08:04

HAMAHAMAさん

この「wp-content」ディレクトリの.htaccessは、削除しておいた方が良いと思います。

(それにより、今回追加した「wp-ccontent/themes」ディレクトリの.htaccessも不要になります)

そして、先にも書いたように。

マルウェア本体を植え付けられている可能性があります。

それらがないかを、探した方が良いです。

(.htaccessを植え付けることができたなら、他のphpやjsのファイルを植え付けることができるはず)

.htaccess自体は、それらへの外部からのアクセスを許可しているだけですので。

このファイルだけでは、何も起きないです。

マルウェアが受け付けられていれば、それに外部からアクセスすることで、何かが起きるのだと思います。

見知らぬディレクトリやファイルがないか。

(本来存在しないディレクトリやファイル。先に返信に書いたようなことです)

確認すべきだと思います。

わいひら reacted

トピックスターター 2025年11月22日 10:12

おはようございます。

いつも丁寧に原因を探ってくださり、本当にありがとうございます。

全くの素人の私にも分かるよう、簡潔にご指摘いただけて大変助かっております。

本日はパソコンを確認できるのが 19時以降になりそうですので、

その時間帯にあらためてご挨拶と、ご指摘いただいた箇所の確認を進めさせていただきます。

引き続き、どうぞよろしくお願いいたします。

2025年11月22日 15:41

おそらく、そんなに複雑なものではないと思いますから。

Wordfenceのスキャンで、見つけてくれそうな気はしますけれど。

以前、プラグインの脆弱性をつかれたとか、あるのでしょうか・・・。

トピックスターター 2025年11月22日 18:59

mk2_mk2 さま

今回も非常に丁寧で詳細なご説明をいただき、誠にありがとうございます。

アクセスログの分析結果や .htaccessの記述の意図について、ここまで具体的に教えていただき、状況の深刻さと、正しく見極める必要性を改めて実感いたしました。企業の情報を乗っ取られて脅迫をされるという事例ありますが、その脅威が身近に潜んでいる深く感じました。

wp-content内の .htaccessが、マルウェアへのアクセスを意図的に許可している可能性があるという点、また偽装されている可能性が高いというご指摘も、非常に参考になりました。

先に教えていただいた内容についても、再度見直してくださり感謝しております。

ご提案いただいた通り、

〇wp-content内の不正な.htaccessは削除する(実行済)

〇wp-content/themesの.htaccessも不要となるため合わせて処理する(実行済)

〇AntiMalwareにて高感度設定にしてフルスキャンを行う(←現在ここまで実行)

〇マルウェア本体がどこかに植え付けられていないか、データ内を念入りに確認する

〇不審なディレクトリ・ファイル・php/js などがないか総点検する

という流れで作業を進めてます。

まずはと思い、AntiMalwareにてスキャンを行ったところ添付のファイルのように怪しそうなファイルを確認しました。このファイルを削除してしまえばいいっていうものではないですよね??

先日は、これらを見逃して、真逆なことを言ってしまいました。

申し訳ないです。

複数の原因あるなかで手探り状態でお手伝いをして下さいました。そして間も開けてしまいました。とても口では表現できないくらいの感謝しております。いつもご返信ありがとうございます。

今後ともどうぞよろしくお願いいたします。

この投稿は3か月前 2回ずつHAMAHAMAに変更されました

2025年11月22日 19:19

HAMAHAMAさん

今、スマホなもので、調べることは難しいのですけれど。

添付いただいた画像にある「潜在的な脅威」の部分は、テキストでも貼っていただけますでしょうか。

検索等する際に、テキストだとコピペできるんですよね。(手入力しなくて済みますので)

直リンクにならないように「https ://」の部分は書かないような感じが良いと思います。

おそらく、問題はなくて、プラグインは念のために提示した感じですよね。

わいひら reacted

トピックスターター 2025年11月22日 21:45

mk2_mk2 さま

いつも出先で確認して下さってありがとうございます。

そうですね。潜在的な脅威があるという表示になってます。

.../kasozyo.com/wp-admin/includes/class-pclzip.php の eval('$v_result = '.$p_options[PCLZIP_CB_PRE_EXTRACT].'(PCLZIP_CB_PRE_EXTRACT, $v_local_header);');

〇.../kasozyo.com/wp-content/plugins/throws-spam-away/js/jquery.tablesorter.min.js の長くてスパム扱いになるので貼れません。

〇.../kasozyo.com/wp-content/plugins/wordfence/js/jquery-ui-timepicker-addon.1762970008.js の eval(attrValue);

〇.../kasozyo.com/wp-includes/js/json2.jsの eval('(' + text + ')');

〇.../kasozyo.com/wp-includes/js/json2.min.jsの =eval("("+text+")"),"function"==typeof reviver?walk({"":j},""):j;throw new SyntaxError("JSON.parse")})}();

あと5つのファイルが潜在的な脅威があるとなってます。

今回の件でもしかしたら、他へ感染させている可能性も否定できないなと思い始めました。無知ということは恐ろしいと実感してます。

申し訳ありませんがお手すきの際に構いません。何かリアクションを頂けると嬉しいです。

2025年11月22日 22:28

HAMAHAMAさん

まずは「潜在的な脅威」の件から。

拝見したところ、すべてにおいてeval関数が指摘されているように思います。

まだ他のものは確認していませんが、最初のものは確認しました。

以下です。

.../kasozyo.com/wp-admin/includes/class-pclzip.php の eval('$v_result = '.$p_options[PCLZIP_CB_PRE_EXTRACT].'(PCLZIP_CB_PRE_EXTRACT, $v_local_header);');

これは、WordPressに存在するファイルですし、このファイルが存在することに問題はないです。

(class-pclzip.phpのことです)

そして、ソース自体も、このファイルに存在するものです。

この行は、コメント化されていますので、実害はないのではないかと。

eval関数は、任意のコードを実行できてしまうので、危険ということなんだと思います。

(そういう意味で、「潜在的」)

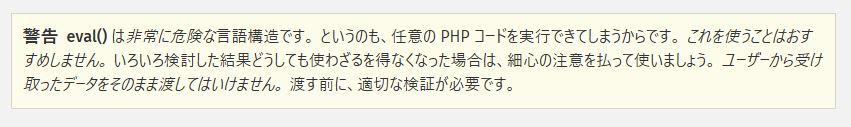

例えば、PHPのマニュアルには、以下のように警告されています。

https://www.php.net/manual/ja/function.eval.php

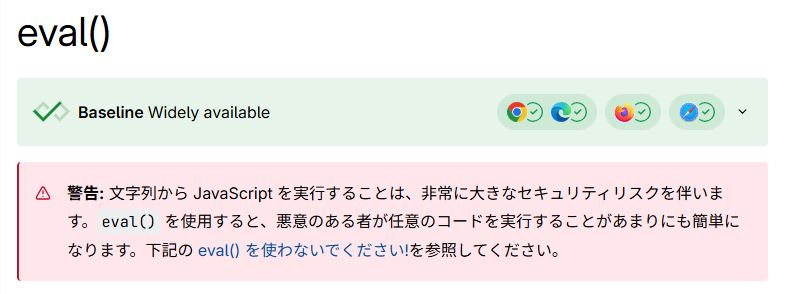

Javascriptの方も。

以下も参考になると思います。

わいひら reacted

2025年11月22日 22:38

今回の件でもしかしたら、他へ感染させている可能性も否定できないなと思い始めました。

これはどうなんでしょうね。

サイトに対する攻撃と、PCに対する攻撃は、別物だと思うのですよね。

サイトに植え付けられるマルウェアは、PCを攻撃対象にしているかというと、必ずしもそうは言いきれないと思います。

(その可能性がないとは言いませんが)

- サイトから情報を抜き取る

- 閲覧者を、不審なサイトへ誘導する(リダイレクト等)

- 何か不審なコードを実行して、変なメッセージなどを表示させる

上記のようなことが多い気はします。

最後のものはJavascriptをPC側で実行させて、ということはありそうですけれど。

それも、変な広告やリンク・メッセージを表示させたりということが多いような気はします。

(偽感染、偽バージョンアップのメッセージなど?)

わいひら reacted

トピックスターター 2025年11月22日 22:46

サイトに対する攻撃と、PCに対する攻撃は、別物だと思うのですよね。

サイトに植え付けられるマルウェアは、PCを攻撃対象にしているかというと、必ずしもそうは言いきれないと思います。

そうですね。今回、もしかして人様に迷惑をかけていたとしたら、それはそれで責任を感じます。

問題の解決に至った場合には、トピック冒頭の「解決済み」をクリックしていただけますと幸いです。

また、有用な回答があった場合は返信右下にある「いいね!」もご活用ください。回答者の励みになります。

(CC BY-ND 2.1)準じていれば(リンクを貼っていただければ)転載も自由です。カスタマイズ記事を書く際にコード等をコピペ利用していただいて構いません。

フォーラムの使い方がよくわからない場合は、テストトピックで自由にテストしていただいて構いません。

最近の書き込みはこちら。

詳細なカスタマイズ依頼をするならこちら。